El Sector Sanitario está sufriendo los mayores ciberataques aprovechando la actual pandemia provocada por el Covid-19:

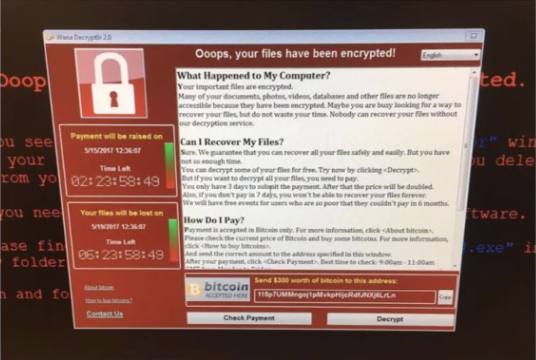

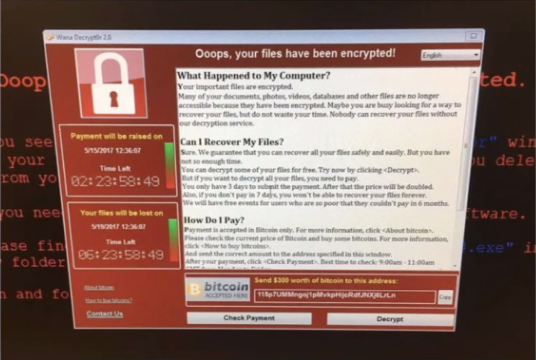

Sin ir más lejos, el 23 de marzo se publicó la existencia de un ciberataque considerado muy peligroso contra hospitales españoles en plena crisis del Covid-19, se trata del programa “NetWalker”, un ransomware (tipo de ciberataque que bloquea los sistemas informáticos de la víctima y pide un rescate a cambio de la clave para liberarlos) que, según han informado fuentes policiales, sería la base de una ofensiva cuyos "objetivos serían principalmente trabajadores y organismos sanitarios".

El ransomware fue detectado por los organismos de ciberseguridad y según ha explicado José Ángel González, Director Adjunto Operativo (DAO) de la Policía Nacional, tiene capacidad para "romper todo el sistema informático de los hospitales". El DAO ha especificado que se trata de un malware "muy peligroso" y se transmite vía correo electrónico, por lo que ha pedido a los profesionales sanitarios extremar la precaución cuando manejen esta herramienta.

En España aún no ha comenzado su distribución masiva, detallan fuentes policiales, pero "dada la situación de emergencia sanitaria en que nos encontramos", un ciberataque exitoso con este ransomware sobre un centro sanitario "tendría consecuencias devastadoras".

En Abril de 2019, un equipo de investigadores de seguridad desarrollaron un nuevo malware capaz de alterar los resultados de nuestras radiografías. El software malicioso de escáner tomográfico y resonancia magnética, es capaz de hacer que aparezcan tumores cancerígenos en nuestras pruebas médicas, confundiendo a los profesionales médicos. La infiltración en los sistemas hospitalarios está a la orden del día, y la manipulación de los sistemas clínicos ya ha llegado, con el evidente peligro que ello conlleva.

Básicamente el Sector Sanitario se enfrenta a dos problemas:

-

-

-

Los datos que maneja

-

-

Se trata del Sector más atacado porque es uno de los que más dinero mueve. Y no sólo por los beneficios que se pueden obtener de la extorsión a las instituciones de salud, sino también porque algunos compradores están dispuestos a desembolsar grandes sumas por la compra de los registros médicos digitales que cuentan con un valor en el mercado negro que asciende a 50 veces el de los datos de tarjetas de crédito. Uno de los problemas que presenta la piratería de datos médicos, en comparación con la que sufren los datos financieros, es que mientras que los consumidores detectan de inmediato cuándo una cuenta bancaria se ha visto comprometida, resulta más complicado detectarlo en el ámbito médico, a menudo, estas violaciones de datos nunca son descubiertas, lo que representa una gran ventaja frente al robo de tarjetas de crédito, rápidamente canceladas por los bancos cuando se detecta el fraude.

-

-

-

Infraestructura de Sistemas de Información muy diversa

-

-

Y, a menudo, con dispositivos anticuados, profundamente implantados y de difícil sustitución, muchos de ellos ya sin soporte por parte de fabricantes y que conllevan gran complejidad para mantenerlos actualizados para las vulnerabilidades conocidas.

Las previsiones en el ámbito de la Ciberseguridad para el 2020 ya alertaban sobre la precariedad del Sector, previsiones desbordadas por el impacto de la crisis sanitaria actual:

- Crecerá el interés por los historiales médicos en la 'Dark Web'. La investigación sobre foros clandestinos revela que tales expedientes son a veces incluso más caros que la información de las tarjetas de crédito. Esto también abre nuevas posibilidades de fraude: con los datos médicos de alguien es más fácil estafar al paciente o a sus familiares.

- El acceso a la información interna del paciente permite no sólo robar sino también modificar los historiales. Esto puede conducir a ataques selectivos contra individuos con el fin de modificar los diagnósticos.

- El número de ataques a dispositivos de instalaciones médicas en países que acaban de iniciar el proceso de digitalización en el campo de los servicios médicos aumentará significativamente el próximo año. Prevemos la aparición de ataques de ransomware dirigidos contra hospitales de países en desarrollo. Las instituciones médicas se están convirtiendo en infraestructuras industriales. La pérdida de acceso a los datos internos (por ejemplo, los historiales digitales de los pacientes) o a los recursos internos (por ejemplo, el equipo médico conectado dentro de un hospital) puede frenar el diagnóstico de los pacientes e incluso interrumpir la ayuda de emergencia.

- Habrá cada vez más ataques selectivos contra institutos de investigación médica y empresas farmacéuticas que llevan a cabo investigaciones innovadoras. La investigación médica es extremadamente costosa y algunos grupos APT que se especializan en el robo de propiedad intelectual atacarán estas instituciones con mayor frecuencia en 2020.

- Afortunadamente, nunca hemos visto ataques a dispositivos médicos implantados (por ejemplo, neuroestimuladores). Pero esto es solo cuestión de tiempo, ya que existen numerosas vulnerabilidades de seguridad en estos dispositivos. La creación de redes centralizadas de dispositivos médicos portátiles e implantados (como en el caso de los cardioestimuladores) dará lugar a la aparición de una nueva amenaza: un único punto de entrada para atacar a todos los pacientes que utilizan dichos dispositivos.

Fuente: Cybersecurity of connected healthcare 2020: Overview and predictions. Kaspersky

¿Necesitas implementar una estrategia eficaz de protección? Habla con uno de nuestros Asesores

Por tanto, la toma de decisiones a nivel estratégico sobre la implantación de sistemas de ciberseguridad en el sector sanitario es crucial. La Agencia de Ciberseguridad de la UE, ENISA, publicó el pasado 24 de febrero una serie de recomendaciones para mejorar la protección de los hospitales frente a los ataques cibernéticos:

- Implicación del departamento de TI en los procesos de compra y aprovisionamiento desde el principio para que se tenga en cuenta la seguridad y pueda hacer un análisis de cómo se adapta la tecnología a la red existente y valorar si hay que tomar medidas adicionales.

- Implantación de un proceso de identificación y gestión de vulnerabilidades, de forma que puedan administrarlas durante el ciclo de vida de todos los dispositivos.

- Desarrollar una política de actualizaciones del hardware y el software. En este punto se aconseja que los equipos de TI determinen el momento más adecuado para aplicar los parches en cada segmento de la red, así como determinar soluciones alternativas, como la segmentación para máquinas que no pueden ser parcheadas.

- Mejorar los controles de seguridad de las redes inalámbricas para evitar accesos no autorizados, así como establecer políticas de pruebas. Los hospitales que adquieran nuevos productos informáticos deben establecer un conjunto mínimo de pruebas de seguridad que se realizarán en los nuevos dispositivos agregados a las redes. Entre ellas tendrían que figurar las de penetración para tener en cuenta cómo los hackers pueden intentar entrar en los sistemas.

- Desarrollo de Planes de Continuidad que permitan, en caso de incidencia, seguir operando los servicios clave. Para un hospital es fundamental poder transferir información y datos con otros centros, pero en caso de ciberataque o caída de los sistemas, tendría que haber un plan de backup o respaldo.

- Cifrado de los datos personales confidenciales, tanto si están en reposo como en tránsito.

- Mantener y gestionar logs de los sistemas, lo que garantizará que en caso de compromiso, sea más fácil rastrear lo que sucedió y cómo los atacantes obtuvieron acceso al sistema, así como evaluar qué información se ha visto comprometida.

¿Deseas implementar este tipo de protección en tu organización?