Es verano en España, y por fin logro entender porqué es tan difícil acelerar proyectos en Europa. Todos están en la playa o alejándose del clima imperioso que para este 2022 presenta nuevamente records de temperaturas elevadas en varias ciudades del continente.

Esto me da un tiempo para poder analizar y profundizar muchos reportes e información compartida en el ecosistema de ciberseguridad a nivel mundial.

El día 3 de agosto IBM presentó el estudio “Cost of a Data Breach Report 2022”, un análisis que presenta la efectividad de los programas de operación de ciberseguridad a nivel mundial y que nos ayuda a enfocar esfuerzos en los que puede realmente ayudar a las organizaciones a reducir el impacto de la pérdida o robo de datos sensibles para las compañías.

Highlights

- Costo promedio de las brechas de datos en 2022 es de USD 4,35 MM un 2,6% superior al dato de 2021

- El tiempo promedio de detección es de 207 días y el tiempo medio de contención es de 70 para tener un Dwell Time de 277, 10 días menos que en 2021.

¿Cómo se determina el impacto financiero de una brecha?

El reporte de IBM define una metodología para entender los costos de una pérdida de datos, considerando 4 elementos dentro de la valoración:

- Detección y Escalamiento

Actividades que ayudan a la organización a detectar la brecha. - Actividades de investigación y forense.

- Servicios de análisis y auditoría.

- Gestión de crisis.

- Comunicación a ejecutivos y junta directiva

- Notificación

Actividades que habilitan a la organización a notificar a los dueños de datos, reguladores y terceros. - Correos, cartas, llamadas, o noticias generales a los dueños de los datos.

- Definición de los requerimientos regulatorios.

- Comunicación con los reguladores.

- Contacto con expertos externos.

- Respuesta posterior al incidente

Actividades que ayudan a las víctimas de una brecha a comunicarse con la compañía y a gestionar las actividades con víctimas y reguladores. - Mesa de ayuda y líneas de contacto.

- Monitoreo de crédito y servicios de protección de identidad.

- Gastos legales.

- Descuentos en productos.

- Multas por parte de las entidades regulatorias.

- Pérdida de negocio

Actividades que intentan minimizar la pérdida de clientes y pérdidas de ingresos. - Afectación al negocio y reducción en ingresos por causas de indisponibilidad de los sistemas.

- Costo de pérdida de clientes y adquisición de nuevos clientes.

- Afectación de marca y pérdida de confianza.

Dicha metodología logra cuantificar de forma efectiva lo que operativamente puede costar un incidente de pérdida de datos, sin incluir otros elementos cualitativos que impactan la reputación y la sostenibilidad del negocio que no podemos dejar pasar por alto.

¿Qué sectores de la economía son los más afectados por la pérdida de datos?

El estudio global nos ayuda entendiendo como diferentes sectores van convirtiéndose en objetivos interesantes para los ciberdelincuentes y cuáles mediante su evolución en la postura de ciberseguridad van dejando de ser los principales. A continuación presentamos la evolución de los sectores en los últimos 3 años, basado en los resultados del costo promedio de la brecha de datos.

El sector más impactado con un costo promedio de USD 10,1 MM por Brecha de Datos es SALUD.

Los sectores con sistemas de control industrial (ICS), continuan en una confianza ciega. El 25% de quienes respondieron la encuesta afirma que ha sufrido de ataques de Ransomware o ataques destructivos. El 80% no tienen una arquitectura de red segura que apoye la interconexión con nube IoT y accesos remotos, este tipo de organizaciones aumentaron en USD 1,17 MM las brechas de datos.

Vectores de Ataque

Los vectores de ataque siguen siendo los mismos. El riesgo más alto se encuentra en el robo de credenciales mediante técnicas cómo el Phishing o la exposición de credenciales mediante otros métodos.

Las credenciales comprometidas tienen un costo de USD 4,5 MM y un Dwell Time de 327 días, aumentando el costo en un 3% con respecto al 2021 pero reduciendo en 14 días la capacidad de detección y contención.

El vector de vulnerabilidad en software de terceros creció un 5% su costo con respecto al 2021 aumentando a USD 4,55 MM y mejorando en 2 días la capacidad de detección y contención.

La mala configuración de la Nube es el que tercer vector que más incrementa el costo con respecto a 2021 con un 7% llegando a USD 4,14 MM, con un Dwell Time de 244 días.

¿Qué factores aumentan la probabilidad y el impacto de una brecha?

Los siguientes son algunos de los factores que más aumentar el riesgo de una brecha de datos en las organizaciones:

- Trabajo remoto.

- OT e IoT sin controles de seguridad.

- Falta de habilidades del personal de seguridad.

- Terceros involucrados en el ataque.

- Migración a Cloud.

- Complejidad en el Modelo de Seguridad.

Cuando hablamos de terceros involucrados en el ataque nos referimos a vectores cómo vulnerabilidad de software de terceros, movimiento lateral del atacante mediante el acceso de un tercero, entre otros.

La migración a la nube, se convierte en un factor crítico debido a la falta de conocimiento de los modelos de responsabilidad compartida y de los controles orientados a tecnologías nativas nube que difiere mucho de las estrategias de ciberseguridad para entornos legacy y onpremise.

Últimamente se viene hablando mucho de la simplificación de la seguridad, Gartner define cómo tendencia la unificación de proveedores, pero debemos pensar en cómo toda la arquitectura se integra y mejora con el aprendizaje continuo.

¿Qué controles son los más efectivos para reducir el riesgo de una brecha?

Es la primera vez que presentan una amplia lista de controles y cómo reducen el costo de las brechas.

Las plataformas con Inteligencia Artificial ayudan a reducir el impacto de una brecha de datos en USD 300.075

Si revisamos los controles tecnológicos que mejor gestionan el riesgo de una brecha de datos, se puede enfocar en:

- BigData & AI.

- Cifrado.

- Identidad y Autenticación.

Se integraron controles en procesos y procedimentos cómo:

- Seguridad en el Ciclo de Vida de la Aplicaciones con enfoque ágil DevSecOps.

- Continuidad del Negocio.

- Ejercicios continuos de purple team para evaluar nuestros planes de respuesta.

Aunque no se presenta el SOAR como control clave tecnológico, si se hace mucho énfasis en automatizar lo que más podamos en nuestros procesos y operación de ciberseguridad.

La capacitación y desarrollo de habilidades se convierte en un control crítico.

Con el enfoque de A3Sec sus clientes pueden reducir hasta el 51% del costo de una brecha de datos, ¿es esto verdad?

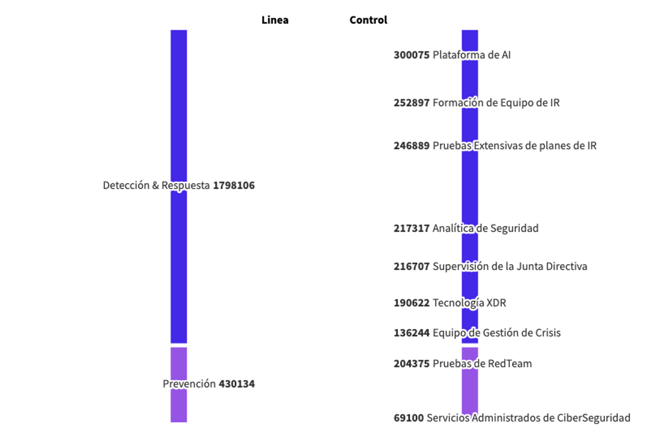

Desde hace 10 años asumimos la responsabilidad de apoyar a nuestros clientes en la operación unificada de ciberseguridad donde la respuesta a los incidentes se vuelve crítica. Nuestro enfoque de Prevención, Detección y Respuesta integra una serie de controles que asumimos y operamos continuamente evolucionando permanentemente. Con este análisis realizado por IBM, entendemos que varios de nuestros controles aportan significativamenta a la mitigación del riesgo de una brecha de datos. A continuación mostramos nuestras capacidades y los controles asociados y el monto que logra reducir frente a dicho riesgo.

Déjanos Blindarte!

Grupo A3Sec después de más de 20 años dedicados a transformar la función de ciberseguridad en una función soportada en datos, desarrollando un SIEM e implementando en centenares de organizaciones sus centros de operaciones de seguridad, ha desarrollado capacidades que llevan los servicios administrados a un servicio de Operación Unificada de Ciberseguridad a través de su CSVD®, ¿quieres conocer más? Déjanos blindarte!