Cada año pueden encontrarse vulnerabilidades en los servicios de internet, sobre todo si son populares, dado que habrá más ojos puestos en ellas intentando atacar.

Por ejemplo, se descubrió una vulnerabilidad en uno de los módulos de Apache, software utilizado para alojar numerosos sitios web en todo el mundo, y que podía ser explotada; es decir, si un usuario tenía instalado el módulo "vulnerable", podía ser víctima de la ejecución de código. Por otro lado, se descubrió una vulnerabilidad en Windows 11 que permitía a los atacantes obtener acceso de administrador y realizar cualquier actividad en las computadoras.

Por su parte, la gente está tomando consciencia de la importancia de la ciberseguridad. Según un estudio de Mastercard, el 87% de los consumidores latinoamericanos son conscientes de que pueden ser víctimas de ciberataques, el 75% han sido víctimas y el 70% han tomado medidas para protegerse.

Los ciberataques se convierten en un problema cuando muchos usuarios pueden verse afectados.

Por ello, hoy compartimos contigo este artículo para enseñarte a hacer frente a las amenazas de ciberseguridad.

¿Qué encontrarás en este artículo?

-

Ciberseguridad en la actualidad

-

#1. Reducir superficie de exposición

-

#2. Automatización de procesos

-

#3. Transmite la ciberseguridad como algo positivo

-

#4. Modelos anti frágiles

-

#5. Tecnologías, personas y procesos

-

Reflexiones finales: ¿Cuál es la evolución que proponemos?

¿Quieres oír la entrevista completa? Haz click aquí

Ciberseguridad en la actualidad

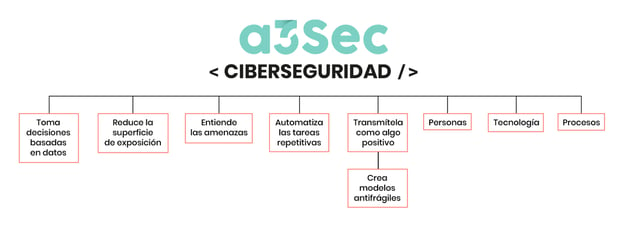

Las organizaciones, así como la misma función de la ciberseguridad, están transformándose. Y cuando hablamos de esta transformación, esta se soporta en tres elementos fundamentales:

- Un gobierno cada vez más fuerte para la toma de decisiones. Hasta ahora, el procedimiento operativo estándar consistía en desarrollar habilidades de gestión de riesgos y tomar decisiones basadas en la metodología de riesgo. Sin embargo, hay que dar un paso más y ampliar estos modelos para incluir modelos de incertidumbre.

- La aplicación de las tecnologías por parte de las empresas. Nuestra función de ciberseguridad se está transformando gracias a tres soluciones tecnológicas: (a) la ciberseguridad basada en los datos, (b) la ciberseguridad basada en la automatización y (c) la ciberseguridad basada en el aprendizaje automático (Machine Learning).

- La eficiencia operativa de la función de ciberseguridad. En la función de ciberseguridad, todos los proyectos deben ser alentados sobre cómo hacer más con menos.

#1. Reducir superficie de exposición

El primer consejo es subir a Internet el menor número de aplicaciones posible.

Si tu empresa necesita una aplicación de cara al público, hazla disponible en Internet. Si se trata de una aplicación que debe ser vista por tus empleados o proveedores, no la pongas en Internet; en su lugar, mantenla en tu “casa”.

De esta manera, cuando se descubra una vulnerabilidad, es más probable que intenten atacarla desde fuera de tu “casa”.

Si no tienes otra opción y la aplicación debe estar en Internet:

-

Determina cuál de esos programas tiene cargado el módulo vulnerable.

-

Desactiva el módulo o actualízalo a una versión más reciente.

#2. Automatización de procesos

La automatización de procesos está evolucionando de forma interesante, aunque hay que tener en cuenta que ha sido el caballo de batalla de la ciberseguridad durante los dos últimos años.

Para hacer más eficientes las actividades, despliega soluciones que ayuden a automatizar los procedimientos repetitivos. Por ejemplo:

-

Procesos de atención.

-

Procesos de respuesta.

-

Incidentes.

-

Creación de usuarios.

-

Control de privilegios.

En general, tareas que deben completarse a diario.

Como resultado, las personas pueden centrarse en temas más importantes como la toma de decisiones, la investigación y la reflexión sobre cómo mejorar la ciberseguridad.

#3. Transmite la ciberseguridad como algo positivo

Nuestros ejecutivos afirman con frecuencia en las reuniones que desconocen sobre los temas de ciberseguridad, y sin embargo se les presentan proyectos que deben aprobar por pánico, y no saben si va a crear un beneficio o si va a funcionar.

En consecuencia, el aspecto que nos llama la atención es que hay que empezar a convertir el mensaje de la ciberseguridad en algo positivo. En A3Sec lo consideramos como una herramienta que ayuda a recuperar las pérdidas.

Nos gusta utilizar como ejemplo las carreras de Fórmula 1. En un automóvil de Fórmula 1, ¿para qué crees que sirven los frenos?

Quien tenga los mejores frenos dará la vuelta más rápida. Lo mismo puede decirse de la ciberseguridad; un enfoque competente te ayudará a alcanzar los objetivos de tu negocio.

#4. Modelos de ciberseguridad antifrágiles

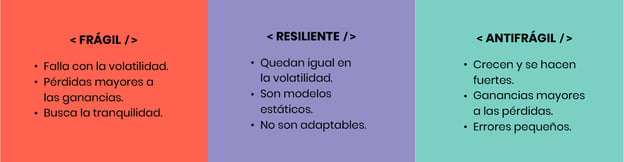

Se ha debatido sobre el establecimiento de modelos de ciberseguridad que sean resilientes, sin embargo, en A3Sec cambiamos el paradigma de los modelos resilientes a los anti frágiles.

Imagina un elástico que se ha estirado; tras soltar uno de sus lados, volverá a su estado original. El concepto de un modelo resiliente es el mismo: si nos atacan, nos levantaremos de nuevo, pero seguiremos siendo los mismos, con las mismas técnicas y seguiremos siendo vulnerables.

Un enfoque antifrágil, en cambio, nos anima a evolucionar constantemente.

Está bien tener fallas, incidentes y saber gestionar el caos; lo esencial es aprender de ellos y mejorar nuestro modelo de seguridad en lugar de repetir los mismos errores. Es cambiar el paradigma de la seguridad, presentar un modelo de seguridad adaptativo en el que evolucionemos cuando haya un error o un fallo.

#5. Tecnologías, personas y procesos

Los tres aspectos fundamentales son la tecnología, las personas y los procedimientos.

Sin embargo, las personas creen que a medida que la tecnología avance, las personas serán menos útiles; nada más lejos de la realidad.

La combinación de estos tres elementos cobrará fuerza. Al contrario, aumentará tu eficacia, y cada componente ampliará tus capacidades.

Aunque los términos son cada vez más complicados, los controles de ciberseguridad son los mismos que han funcionado durante años y siguen evolucionando. El mensaje es profundizar, comprender los requisitos y el alcance del trabajo, y evaluar la rentabilidad de sustituir las antiguas restricciones por la nueva tecnología.

Reflexiones finales: ¿Cuál es la evolución que proponemos?

Datos

En A3Sec, creemos que la toma de decisiones basada en datos es el mejor camino a seguir. Las empresas lo están entendiendo, y están centrando sus esfuerzos de transformación en los datos. Para ello, debes:

-

Entender cómo estás.

-

Ser consciente de lo que ocurre en el mundo que te rodea.

-

Ser consciente de lo que tienes que proteger.

Puede ayudarte con el último punto si tienes un inventario de activos claro, entiendes los activos que necesitas asegurar y validas su estado de vulnerabilidad.

Entender las amenazas

Para empezar, identifica los casos de uso o indicadores de ataque. Para ello, tendrás que diseñar una estrategia para detectar estos peligros. A continuación, averigua qué está pasando y si es crítico.

Por último, hay que aprender a reconocer lo desconocido. Si bien es cierto que no conoces cuáles son las estrategias y/o tácticas de los atacantes, sí puedes captar las situaciones inusuales.

En A3Sec dividimos esa información en cuatro categorías:

- Lo conocido bueno. Infraestructura que vas a proteger.

- Lo conocido malo. Todos los indicadores de compromiso que se generan en la inteligencia de seguridad: url, Direcciones IP.

- Lo bueno desconocido.

- Lo malo desconocido.

Ahora es tu turno, ¿tu empresa ha sido víctima de algún ciberataque? ¿Qué medidas de prevención utilizas?