Hace una semana se generó una interesante discusión con la publicación del The Forrester Wave: Security Analytics Platforms, Q4 2022, Anton Chuvakin experto analista de ciberseguridad quien lideró varios años el Magic Quadrant de SIEM escribió:

I have no idea who needs to know this (probably nobody), but Gartner SIEM MQ and Forrester SA Wave this year do NOT match at all; and have what it seems to me like weird (and different between the reports) outliers...

— Dr. Anton Chuvakin (@anton_chuvakin) December 14, 2022

A las pocas horas Allie Mellen responsable por el Forrester Wave respondió con un GIF:

— hackerxbella | Allie Mellen (@hackerxbella) December 14, 2022

¿Cuál fue la discusión planteada?

Por primera vez en la historia de la publicación de los análisis de plataformas de analítica de ciberseguridad y sistemas SIEM no habíamos tenido un contraste tan importante en los resultados, líderes en un reporte que en el otro son seguidores o contenedores; o nuevos líderes que no brillan en el otro reporte.

Los comentarios han sido muy ácidos en redes sociales, lo que blinda a Forrester es que provee la evaluación y los criterios de la misma, cosa que no sucede en Gartner quien termina más golpeado.

Veamos el resultado

En el siguiente gráfico, puedes seleccionar cada grupo establecido por Forrester solo con oprimir el nombre, para verlos todos oprima nuevamente el filtro

Forrester presenta 3 líderes claros:

- Splunk

- Microsoft

- Elastic

Si lo comparamos con Gartner Elastic brilla, pero salen: IBM, Securonix y Exabeam.

IBM queda como Strong Performers y queda SUMO Logic dentro de este grupo en el que Gartner clasifica cómo visionario.

Los contendientes son Securonix, Exabeam, lejos de la posición de Líderes de Gartner.

No puede ser que existan tantas diferencias, vamos a examinar un poco a profundidad el análisis.

Quizás también puede ser de tu interés: ¿Qué es la ingeniería de la detección? clave para la ciberseguridad.

¿Qué criterios analiza Forrester?

Forrester ha construido su análisis soportado en criterios relacionados con elementos técnicos, estrategia y presencia de mercado. A continuación, compartimos una descripción de dichos criterios.

Oferta Actual - Criterios Técnicos

| Analítica |

Capacidades para transformar, procesar y explotar los datos por parte de la solución. |

| Analítica de comportamiento de Usuario |

Casos de uso para detección de comportamientos anómalos mediante el análisis de las acciones de entidades y usuarios. |

| Correlación |

Correspondencia o relación entre dos o más variables, acciones o fenómenos. |

| SOAR |

Capacidades de automatización y control de procesos de operación de ciberseguridad. |

| Threat Hunting |

Capacidades para investigación proactiva para detectar y aislar amenazas avanzadas |

| Threat Intelligence |

Es la capacidad de uso de información basada en conocimiento, habilidades y experiencia de actores de amenaza con el fin de darle contexto a la telemetría para detectar de forma efectiva eventos que pueden generar riesgo a la organización. |

| Aprendizaje de Máquina |

Capacidades para explotar los datos de ciberseguridad mediante algoritmos de aprendizaje de máquina. |

| Att&ck mapping |

Relación de los modelos de detección y casos de uso con las definiciones de técnicas, tácticas y procedimientos definidos por Mitre Att&ck |

| Dashboard & Reporting |

Capacidad de representación de los datos y de generación de reportes predefinidos y personalizados. |

| Cumplimiento |

Relación entre eventos de ciberseguridad y los lineamientos y buenas prácticas definidas por normas, leyes y regulaciones cómo PCI, GDPR, ISO 27001, entre otros. |

| Experiencia para el Analista |

Flujos de procesos y experiencia de usuario para ser eficiente en las funciones de la operación de ciberseguridad (investigación, hunting, contención, respuesta, aprendizaje) |

| Recolectores de Log |

Capacidades para extracción, transformación, flujos de datos y resguardo de diferentes tipos de logs y plataformas. |

| Gestión de Casos |

Capacidades para gestión de tickets y casos. |

| Arquitectura |

Arquitectura de plataforma: recolectores, logger o datalake, procesamiento de datos e interfaz de usuario. Onpremise, Cloud o híbrido. |

| Relación con funciones de negocio |

Orquestación de procesos e integración con otras áreas de negocio de la organización |

| Modelo de implementación |

Onboarding y planes de despliegue de clientes. |

| Entrenamiento y soporte |

Path de certificación, servicio al cliente y apoyo para resolución de fallas. |

| Controles Administrativos |

Controles de gestión de usuarios, backup y restauración de datos, entre otros. |

| Seguridad del producto |

Controles implementados en la solución para proteger los datos que se procesan en la misma. Ejemplo: Autenticación Fuerte, Cifrado o Enmascarado de Datos, gestión continua de vulnerabilidades. |

Estrategia

| Visión de Producto |

Entendimiento de las necesidades de los clientes y definición de una estrategia clara del producto. |

| Mejoras planeadas |

Características de producto que están pronto a salir al mercado. |

| Acercamiento al mercado |

Modelo de relacionamiento con los clientes y usuarios para evolucionar el producto de acuerdo a sus necesidades. |

| Roadmap de Innovación |

Coherencia entre la visión y la evolución del producto. |

| Ecosistema de proveedores |

Integración con canales, tecnologías y partners para crecer su ecosistema. |

| Modelo comercial |

Modelo de licenciamiento y go to market de la organización. |

Presencia de Mercado

| Ingresos |

Para acceder al análisis cómo mínimo debe vender USD 50 MM. Se valora de acuerdo a las ventas de la compañía. |

| Número de Clientes |

Se valora de acuerdo al número de clientes que tienen la plataforma instalada. |

¿Qué tiene Elastic, que no tenga yo? Atentamente: Securonix y Exabeam

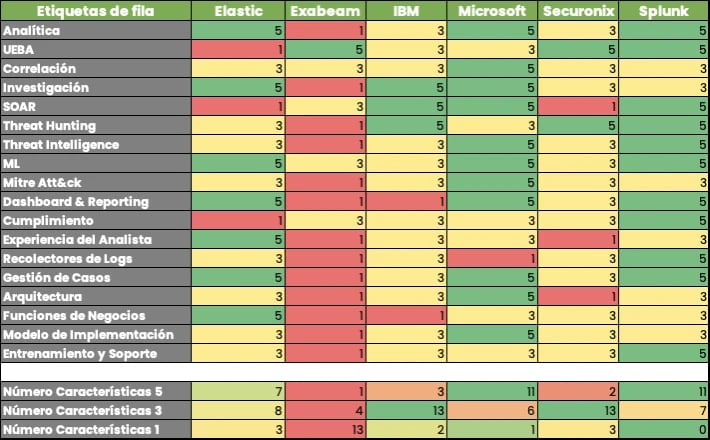

Forrester muestra que Elastic cuenta con capacidades de analítica, y las herramientas de investigación y apoyo al operador y analista de ciberseguridad son más avanzadas.

Mi editorial: es un elemento crítico basar la operación de seguridad en una herramienta que no cuente con capacidades avanzadas de analítica y facilidades en las actividades de los procesos de triage e investigación.

Lo último muy relevante que Forrester es muy crítico con Securonix y Exabeam es con respecto a la arquitectura y a la seguridad digital de la plataforma. Hace un año encontrábamos una plataforma SIEM con common criteria, pero no cumplía con unos controles mínimos, me parece relevante para nombrarse líder del mercado.

A continuación, presentamos un análisis comparativo de las características técnicas evaluadas por Forrester para las soluciones más relevantes del mundo del SIEM.

Y entonces entre Gartner y Forrester, ¿cuál debemos seguir?

La respuesta adecuada sería: depende.

Lo que es verdad es que Forrester entrega mucha más información que puede ser relevante analizar cuando estamos en el proceso de adquisición. Igualmente, no sabemos los criterios o que es lo que evalúan en un tema como Analítica para poner 1, 3 o 5 a una solución.

Gartner lleva muchos años entregando este informe, pero los últimos 3 han generado inquietudes en el mercado, el cambio de los responsables puede ser un tema, la metodología o cualquier otro factor. ¡Lo que sí es importante es que deben mejorar su evaluación y ser más profundos en las conclusiones para que no terminemos solo analizando el gran trabajo realizado por Allie Mellen y su equipo!