Vivimos en una era digital donde los procesos de negocios se realizan mediante apps y aplicaciones web. Empresas y administraciones de cualquier lugar del mundo y tamaño ofrecen sus servicios a través de sitios web y aplicaciones basadas en internet para crear, consumir y hacer negocios.

Aunque las organizaciones gubernamentales y empresas financieras siguen siendo el objetivo principal de muchos ciberataques, estos afectan a cualquier empresa, independientemente de su sector y tamaño, que en la era de la economía digital han hecho de las aplicaciones el core de su negocio. Estos ciberataques se aprovechan de las vulnerabilidades del software, las infraestructuras IT y las personas que las administran y utilizan.

Ataques a Aplicaciones Web

El incremento exponencial del número de aplicaciones y el aumento de la complejidad de los sitios web va ligado al cada vez mayor número de incidentes.

Entre los más sonados de este 2018, por afectar a la filtración de más de 65 millones de usuarios que han visto comprometidos sus datos personales y en algún caso su información financiera, se encuentran los ataques sufridos por Facebook (explotación de una vulnerabilidad en la función “ver como”), British Airways (a través de un ataque a su página web y a su aplicación móvil) y el último de Google+ que explota una vulnerabilidad en una API presente desde el 2015 y que se parcheo en marzo del 2018 y que tras él, anuncio el cierre de su sitio.

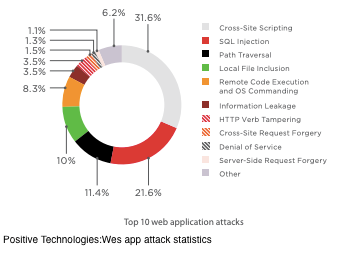

Los tipos de ataques a aplicaciones web no han diferido mucho de los producidos el año anterior. De forma estadística los podemos clasificar en los siguientes:

Tipos de Vulnerabilidades

Telefónica ha hecho público el siguiente gráfico-resumen de distintos tipos de vulnerabilidades, entre las que se incluyen, atendiendo a datos obtenidos durante el segundo semestre de 2016:

Del mismo informe, se incluye el gráfico siguiente, que muestra la severidad de dichas vulnerabilidades, atendiendo al criterio establecido por CVSS v2:

En las áreas geográficas en las que A3Sec opera, EMEA y LATAM, las vulnerabilidades se distribuyen de la siguiente forma:

Hoy en día se desarrolla código y nuevas releases de aplicaciones más rápido que nunca (Scrum, Agile, DevOps, …). Las aplicaciones son la fuerza matriz del negocio digital y son sus componentes los más vulnerables a ataques. El último informe de Verizon (“The Verizon 2017 Data Breach Investigations Report”) indica que “más del 60% de las brechas de seguridad involucran a aplicaciones web tanto como activo afectado como involucrado en el vector de ataque” y el tiempo de remediación de dichas vulnerabilidades supera los 175 días.

Pese a los datos de Gartner que indican que el gasto de las compañías en Seguridad de aplicaciones se ha incrementado de 630 MM de USD en 2015 a 719 MM de USD en 2016 (Gartner, Inc., “Forecast: Information Security, Worldwide, 2015-2021, 1Q17 Update”), ese incremento no es suficiente.

Es indudable que las brechas de seguridad tienen un coste global, derivado de varios costes parciales: económicos directos, de servicio, de reputación e imagen, por sanciones, etc

Sólo en los Estados Unidos y en 2015, el Internet Crime Complaint Center (IC3) del FBI, gestionó 288.012 denuncias individuales que estimaron las pérdidas directas debidas a ciberincidentes en Internet en aproximadamente 1.070 millones de dólares. La cifra de pérdidas en todo el mundo se cifra en torno a los 400.000 millones de dólares.

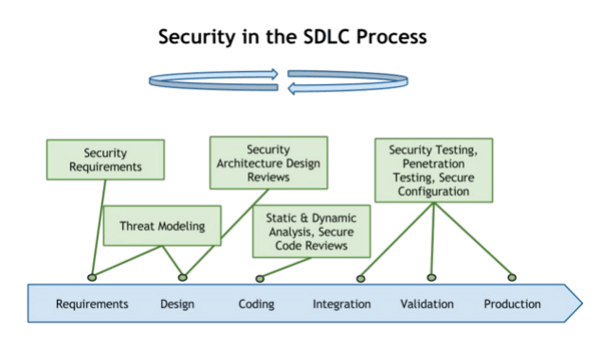

Para reducir el riesgo de las corporaciones se tiene que hacer un esfuerzo importante en incorporar la seguridad al Ciclo de Vida del Desarrollo de Software (SDLC por sus siglas en inglés).

La Seguridad debe estar presente en todas las fases

En A3Sec, con un equipo especializado en seguridad y otro en desarrollo seguro, lo tenemos presente a la hora de definir los requisitos y la solución, prestando especial atención en el diseño de la arquitectura y su configuración.

Durante la fase de codificación debemos ejecutar análisis de código, tanto estáticos como dinámicos:

- SAST (Static application security testing):las herramientas de prueba de seguridad de aplicaciones estáticas analizan pasivamente el código fuente o el código binario de una aplicación en busca de vulnerabilidades conocidas

- DAST (Dynamic application security testing):las herramientas dinámicas de pruebas de seguridad ayudan a probar y analizar una aplicación en ejecución en busca de comportamientos que indiquen posibles vulnerabilidades.

Y en las fases de pruebas y despliegue de la aplicación, realizaremos test de penetración para verificar la seguridad de la aplicación y la infraestructura que la sustenta.

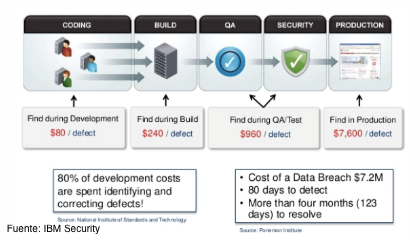

Este proceso es cíclico y se mantendrá durante toda la vida de la aplicación, en sus fases de mantenimiento y actualización. Recordemos que es mucho más barato encontrar y remediar vulnerabilidades de software en su fase de codificación que cuando ya están en producción.

Forrester indica que la implementación de soluciones de análisis de código, como Checkmarx, tiene un elevado ROI (+250%) y un Payback (recuperación de la inversión) de seis meses.

En A3Sec hemos desarrollado una metodología, y un conjunto de soluciones y servicios para ayudar en este proceso a las muchas compañías que carecen de la tecnología, el conocimiento y el expertise necesario para afrontarlo con éxito por si solas.

Para aquellas que desean externalizar el proceso hemos desarrollado el Servicio de Validación de Desarrollo Seguro de A3Sec, que permite identificar vulnerabilidades de seguridad a nivel de aplicaciones usando técnicas avanzadas de revisión de análisis estático de código fuente y análisis dinámico de las aplicaciones, y generar recomendaciones para solucionarlas.

También te puede interesar:

Blogpost:

¿Cuál es el coste de sufrir un ciberataque?

¿Crisis de la información? El uso de datos en el mundo actual

¿Eres digital … o irrelevante?

¿Quieres controlar las Ciberamenazas que rondan a tu empresa?

En nuestro Caso de Uso te contamos cómo puedes proteger tu negocio

Descarga Gratis