El escenario de la digitalización y despliegue dinámico de aplicaciones e infraestructura como código es una realidad cada vez más latente en todo tipo de organizaciones. De acuerdo con el reporte de Seguridad en las Aplicaciones realizado por Checkmarx y CensusWide*1, donde entrevistaron a 1200 empresas, se ha obtenido que el 88% de las organizaciones sufrieron una brecha de seguridad en los últimos 12 meses debido a vulnerabilidades en sus propias aplicaciones.

Las vulnerabilidades tienen su origen en un 41% en librerías o software open-source implementado en aplicaciones más grandes dentro de la organización, mientras que un 40% de los desarrolladores atribuye las brechas de seguridad a una mala configuración en la nube o en la infraestructura como código.

El uso de APIs, Software Open Source en las cadenas de producción, así como la gestión del riesgo en los contenedores son parte de las prioridades en la seguridad de las aplicaciones.

¿Quién es el principal responsable de la seguridad en las aplicaciones?

Aunque el CISO es la principal figura responsable de la seguridad en las organizaciones, actualmente existe una división sobre quién debe asumir este cargo como autoridad de control, ¿debe ser el responsable del desarrollo de la organización o el CISO?. Esta decisión puede variar según cada organización y cómo deseen abordarla.

La información obtenida de esta investigación demuestra que la seguridad en las aplicaciones para proteger los datos se está volviendo una temática cada vez más relevante en las organizaciones, especialmente con la creciente transformación digital.

Dentro de la superficie de ataque tenemos:

- Librerías Open Source

- Contenedores

- Infraestructura como Código (Recetas)

- API (Application Programming Interface)

- Código Estático

Actualmente, todo esto forma parte de las aplicaciones de la infraestructura, donde se están desplegando estos nuevos modelos dinámicos de desarrollo.

¿Dónde y cómo podemos proteger esta información?

Existen múltiples controles que buscan verificar, asegurar y blindar toda la información en las fases productivas, no solo es una práctica aceptable, sino que es esencial y necesaria.

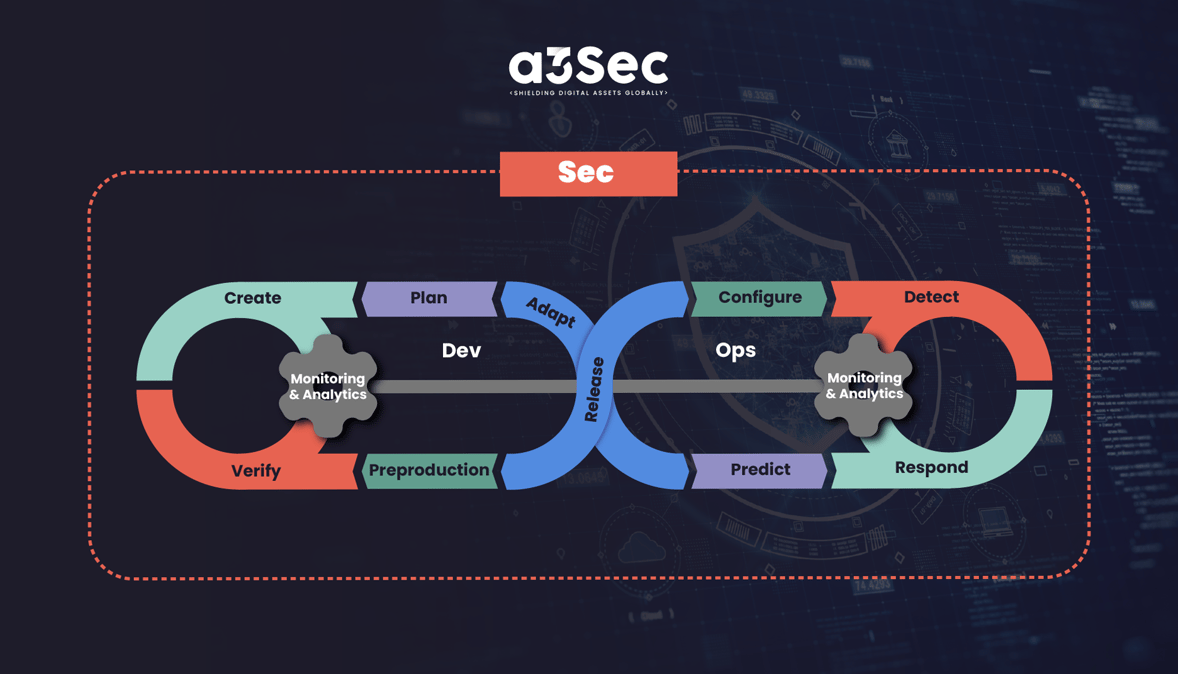

Una de las mejores prácticas para reducir el riesgo y controlar los impactos es aplicar el concepto Shift Left y ahora Shift Everywhere.

¿Qué es un proceso de aseguramiento desde la concepción de la infraestructura y desarrollo?

Si pensamos en arquitecturas y desarrollos cada vez más seguros, debemos enfocarnos en crear soluciones con mayor seguridad. Para lograrlo, nuestros programas de seguridad deberán contar con una serie de estrategias que permitan validar, asegurar y probar todos los aspectos desde la etapa de diseño y desarrollo.

Pero, ¿cómo lo podemos hacer sin morir en el intento? Considero que se deben aplicar dos líneas de acción.

El modelado de amenazas y las pruebas continuas de seguridad en el desarrollo. Desde A3Sec compartimos, con organizaciones como Checkmarx, la visión donde se busca empoderar a las organizaciones con una herramienta capaz de generar flujos dinámicos de desarrollo con ventajas efectivas y de mejora de habilidades en los desarrolladores.

Los desarrolladores son los responsables de hacer posible la materialización de toda esta transformación digital, pero ¿en dónde las estamos desplegando? Las nubes e infraestructuras son cada vez más dinámicas, y la interfaz de comunicación entre las APIs son partes fundamentales de seguridad.

Si las organizaciones integran en su proceso de desarrollo una visión de modelado de amenaza y una validación continua de seguridad no solamente serán menos propensas a un impacto, también tendrán mejores procesos, integrados al ROI de la organización. Con esta visión podemos iniciar la transformación de la seguridad en un habilitador del negocio y no un Stopper, lleno de políticas y regulaciones por cumplir. Ahora es una ayuda a la eficiencia de los procesos de una forma confiable y segura.

Los actores de amenazas son una realidad y constantemente buscan la forma más eficaz y rápida de impactar una organización y sus bases de datos, y en muchas ocasiones es desde la concepción del código. Shift Everywhere es una forma de asegurar y mejorar el funcionamiento de nuestras aplicaciones.

Durante los siguientes años, la inteligencia artificial estará también inmersa en este proceso de seguridad, pero debemos aprender a identificar las amenazas, mejorar nuestros flujos de operaciones y la evaluación de vulnerabilidades, además es crucial que los modelos de aprendizaje consideren la autocorrelación de vulnerabilidades, ya que el proceso podría afectar la lógica de la aplicación o introducir nuevas vulnerabilidades. Por lo tanto, el aprendizaje y las pruebas exhaustivas son de gran importancia para garantizar la seguridad y el correcto funcionamiento de las aplicaciones.

Aplicar estas metodologías dentro de la organización sin morir en el intento es posible. En A3Sec hemos logrado mejorar un 300% los tiempos de respuesta a la gestión de vulnerabilidades de nuestros clientes que implementan procesos de SSDLC (Secure Software Development Life Cycle). Podemos disminuir el número de personal necesario para atender miles de vulnerabilidades, reducir el riesgo en poco tiempo y mejorar la protección de datos.

Mejoramos los procesos de seguridad en el desarrollo, despliegue y prueba de:

- Uso Librerías Open Source

- Contenedores

- Infraestructura como Código (Recetas)

- API (Application Programming Interface)

- Código Estático

¿Cómo podemos lograr todo esto?

Mediante la integración de personas, procesos y tecnología de la forma más eficiente.

Contar con las personas adecuadas para el trabajo, la claridad de los procesos, alineados al negocio y su seguridad, y contar con la mejor tecnología es algo que podemos lograr dentro de las organizaciones, con el fin de controlar los riesgos, reducir los impactos y estar preparados para las contingencias que puedan existir.

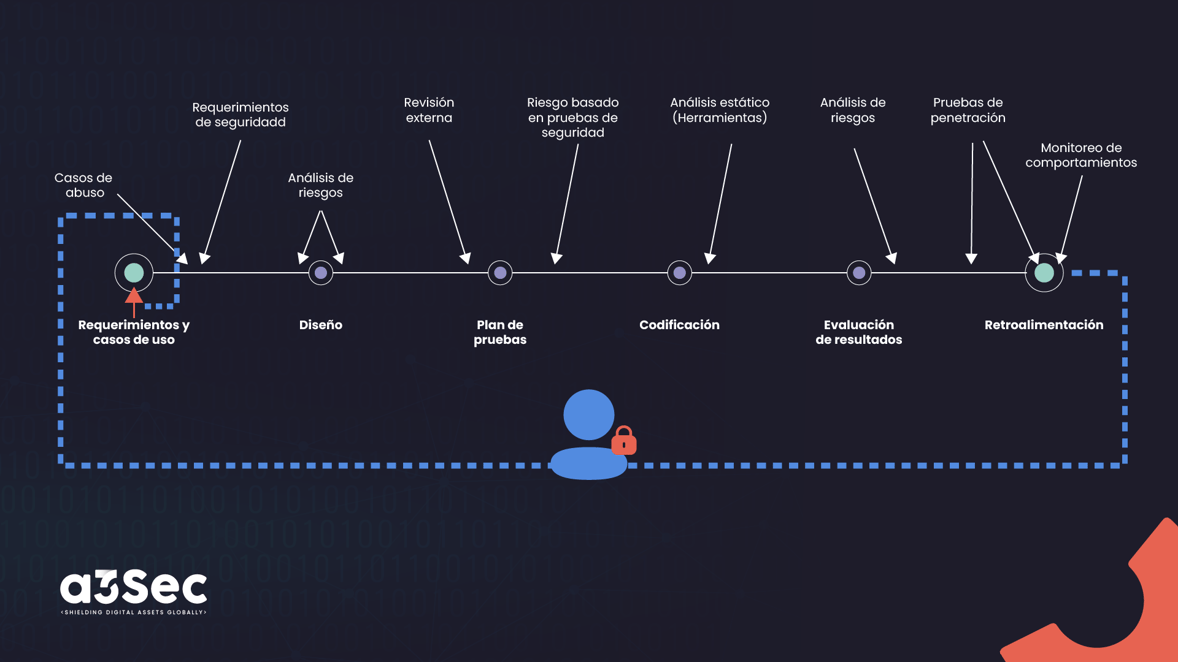

Podemos ver esto en el siguiente ejemplo:

Todas estas actividades son posibles y realizables en tiempos acordes a la organización y con un impacto positivo en todo el proceso.

Recordemos que transferir el riesgo a nuestra fábrica de Software o a la Nube, no es viable, ya que a menos que se tengan acuerdos legales de corresponsabilidad, serían aplicables de otra forma. Quien tendrá que lidiar con el impacto por una afectación es la organización, deberá hacerse responsable de los daños que pueda tener en sus activos y su negocio.

Blindemos nuestros activos digitales con el apoyo de expertos que cuenten con las herramientas adecuadas para el trabajo necesario.