Se estima que las brechas de ciberseguridad tardan más de 280 días en ser identificadas y gestionadas por parte de las organizaciones, retando a los equipos de tecnología a adoptar una estrategia más integral que permita bloquear los ataques por capas antes de que impacten información crítica, según advierte A3Sec.

En un escenario de alta diversificación de los ataques informáticos en la actualidad, la multinacional A3Sec apela a la operación unificada de la ciberseguridad para hacer frente a los retos actuales en la materia y evitar pérdidas equivalentes a unos US$4 millones por un incidente de este tipo en promedio para las organizaciones.

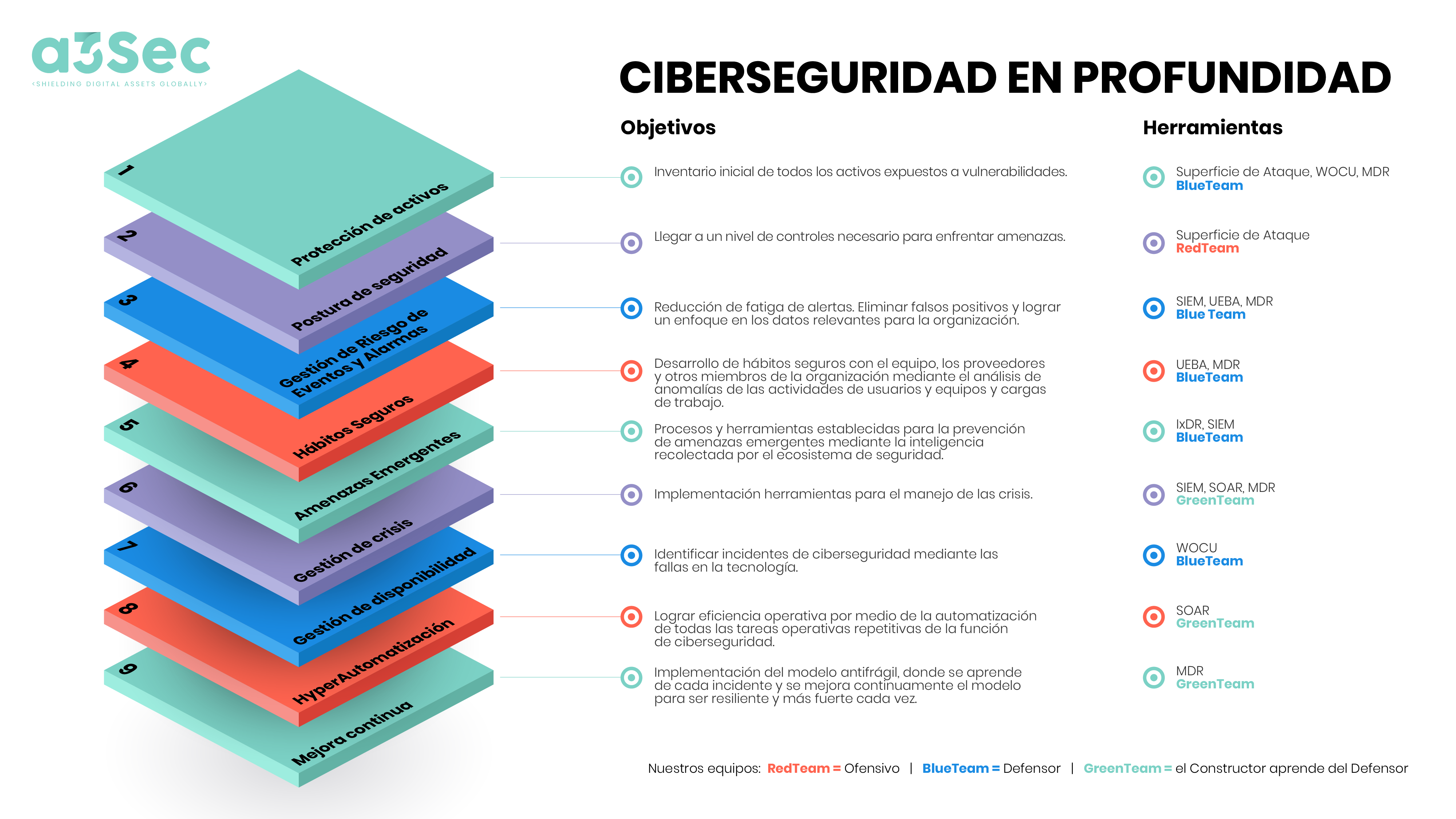

Adoptar una estrategia proactiva basada en capas le permitirá a las organizaciones blindar su información crítica contra los delitos informáticos, partiendo de que: “los riesgos potenciales de internet se pueden producir en varios niveles”, según explica la firma estadounidense IBM.

A propósito, un informe divulgado en diciembre pasado por Cisco advierte que el 39% de las tecnologías de seguridad utilizadas por las empresas se consideran obsoletas y destaca que las organizaciones que: “ponen a prueba proactivamente sus capacidades de seguridad tienen 2,5 veces más de probabilidades de mantener la resistencia del negocio”, algo que concluyó luego de realizar una encuesta a más de 5.100 profesionales de la seguridad y la privacidad en 27 países.

La ciberseguridad basada en capas ofrece respaldo a las organizaciones en diferentes niveles, que van desde la seguridad básica del sistema hasta la protección de la red para evitar los accesos no autorizados a través de herramientas comunes como los llamados cortafuegos.

IBM explica que “el esquema de seguridad de la red debe indicar qué medidas de seguridad proporciona el ISP, como las reglas de filtrado de la conexión del direccionador del ISP y las medidas de precaución del sistema de nombres de dominio (DNS) público”.

La ciberseguridad basada en capas también aborda otros niveles de blindaje, entre ellos, el uso de las aplicaciones y servicios que puedan ser vulnerables a las malas prácticas de los usuarios, así como la seguridad a nivel de transmisión, que se relaciona con la protección del flujo de datos entre las diferentes redes en las organizaciones.

Tener un solo blindaje frente a los ataques informáticos no es suficiente porque no garantiza la seguridad ante todos los riesgos informáticos posibles. En cambio, la combinación de herramientas o de servicios especializados, sí logra potenciar los niveles de protección.

Es así que el sistema de seguridad por capas busca preparar a todas las áreas de la empresa para posibles ataques. De esta manera la protección es más completa y la defensa resulta mucho más proactiva.

La inacción le está costando a las empresas

Estos esquemas de seguridad son claves para las finanzas de las empresas en un momento en el que la nube y las redes de control de las operaciones han cambiado la dinámica de las empresas en la era del internet de las cosas, con más de 10.000 millones de dispositivos conectados entre sí que gestionan información sensible.

Por otra parte, la rápida adopción de la nube híbrida en el mundo corporativo para facilitar tareas remotas está teniendo un efecto positivo en su competitividad, pero al mismo tiempo “la complejidad de la infraestructura está creando vulnerabilidades que los ciberdelincuentes están aprovechando para perpetrar ataques”, de acuerdo a un reporte de IBM Institute for Business Value (IBV) en colaboración con Oxford Economics

Lo preocupante es que “más de un tercio de los encuestados a nivel global indicó que mejorar los aspectos en ciberseguridad y reducir los riesgos no forma parte de sus mayores inversiones de negocio y de TI”, pero un 80% fue consciente de que “la seguridad de los datos integrada en toda la arquitectura de la nube es importante o extremadamente importante”.

Información compartida en un reciente evento de A3Sec indica que hoy las empresas afrontan importantes brechas en cuanto a la gestión de las vulnerabilidades de seguridad y suelen tomar acción muy tarde, tiempo en el cual los atacantes logran penetrar diferentes niveles de las organizaciones y poner en riesgo incluso sus operaciones.

En este punto vale la pena recordar el ataque sufrido por el extenso oleoducto Colonial Pipeline, situado en Alpharetta (Georgia), por parte de delincuentes informáticos que adelantaron una campaña maliciosa entre el 6 y 7 de mayo del año pasado.

Esa infraestructura fue víctima de un malware que no sólo paralizó sus operaciones, sino que también puso en jaque la industria petrolera de EE.UU. al punto de que el presidente Joe Biden tuvo que declarar el estado de emergencia.

Este caso es el reflejo de muchas empresas que en la actualidad gestionan datos críticos, pero tienen políticas frágiles para hacer frente a estos acontecimientos. De hecho, A3Sec compartió que en promedio las organizaciones no tienen la capacidad de analizar más del 80% de la información considerada clave para gestionar la ciberseguridad en sus procesos.

Claves para gestionar la ciberseguridad en las organizaciones

A3Sec plantea varias claves para gestionar la ciberseguridad en un nuevo escalón competitivo y como primer paso dice que se requiere desarrollar la capacidad de generar y mantener continuamente actualizado un inventario de activos, lo cual consiste en identificar puntualmente qué se debe proteger y cuales son los activos críticos del negocio.

Una vez se realice esta tarea es importante definir una postura frente a la ciberseguridad con miras a tener una gestión continúa, así como realizar un seguimiento a la evolución de estos procesos y adoptar hábitos seguros para la detección de anomalías.

Por otra parte, es importante adoptar una gestión de inteligencia de la ciberseguridad para proveer un contexto ante nuevas amenazas que puedan afectar a las empresas, adelantándose siempre un paso a los ciberatacantes con herramientas como la inteligencia artificial o el análisis de datos.

Sobre este tema, el estudio de Cisco Security indica que las compañías con tecnologías integradas tienen siete veces más probabilidades de alcanzar altos niveles de automatización de procesos. Además, estas organizaciones cuentan con una capacidad de detección de amenazas más fuerte en más de un 40%.

Los especialistas de A3Sec también invitan a desarrollar capacidades para detectar y reaccionar de forma efectiva ante lo desconocido, a la vez que se define un monitoreo de salud y niveles de servicio de la cadena de valor de la organización.

Por último, A3Sec ve importante dar pasos firmes en lo que respecta a la hiper automatización, que consiste en generar eficiencias operativas del modelo de gestión de la ciberseguridad mediante las capacidades de orquestación y automatización de tareas.

Una estrategia que se complementa con la búsqueda de una mejora continúa por medio de evaluaciones periódicas a la efectividad de los controles de seguridad para identificar oportunidades de ahorro y eficacia en su operación.

Las soluciones de A3Sec incluyen capacidades de detección en redes híbridas Cloud, IT, OT e IoT OnPremise y servicios de analítica para prevenir peligros informáticos que atenten contra la confidencialidad de los datos o herramientas de detección de anomalías, que trabajan con un sistema estadístico y determinístico para obtener mayor precisión.

Con el sistema por capas para la seguridad, garantiza protección contra nuevas amenazas, a la vez que ayuda a cumplir con regulaciones, genera un servicio mucho más eficiente y ofrece mejoras en la experiencia para los usuarios.

Por Javier Díaz Evans

CRO y Socio Grupo A3Sec